Les cybercriminels peuvent exploiter différents types de vulnérabilités de votre entreprise pour accéder à vos informations sensibles, compromettre la sécurité de vos systèmes informatiques et voler des données importantes.

Les vulnérabilités peuvent inclure des logiciels obsolètes et non mis à jour, des mots de passe faibles ou des identifiants d’utilisateur mal protégés, une mauvaise configuration des pare-feux et des routeurs, une utilisation inappropriée des technologies de stockage en nuage et des erreurs humaines telles que le phishing.

Il est important pour les entreprises de mettre en place des mesures de sécurité informatique appropriées pour protéger leurs données et leurs systèmes informatiques. Cela peut inclure l’utilisation de logiciels de sécurité, la formation des employés sur les bonnes pratiques de sécurité informatique, la mise à jour régulière des logiciels et des systèmes, et la surveillance constante de l’activité sur les réseaux de l’entreprise.

Les entreprises peuvent également faire appel à des experts en sécurité informatique pour les aider à identifier les vulnérabilités et à mettre en place des mesures de protection efficaces.

Les 5 types de vulnérabilités informatique

Il existe plusieurs types de vulnérabilités dans la sécurité informatique. Voici quelques exemples :

Vulnérabilités de logiciel

Les vulnérabilités de logiciel sont des failles dans les programmes informatiques qui peuvent être exploitées par des attaquants pour accéder à des systèmes ou des données sensibles. Les vulnérabilités de logiciel peuvent être causées par des erreurs de programmation, des bogues, des failles de conception ou des mises à jour de sécurité manquantes.

Vulnérabilités du système d’exploitation

Les systèmes d’exploitation sont le cœur des ordinateurs et des appareils mobiles, et sont souvent ciblés par les attaquants pour exploiter des vulnérabilités. Les vulnérabilités du système d’exploitation peuvent être causées par des bogues, des erreurs de configuration, des ports ouverts ou des mises à jour de sécurité manquantes.

Vulnérabilités de réseau

Les vulnérabilités de réseau sont des failles dans les protocoles et les services réseau qui peuvent être utilisées pour accéder à des systèmes ou des données sensibles. Les vulnérabilités de réseau peuvent être causées par des erreurs de configuration, des défauts de conception, des faiblesses de cryptage ou des mots de passe faibles.

Vulnérabilités physiques

Les vulnérabilités physiques sont des failles dans les contrôles d’accès physiques aux appareils et aux données. Les vulnérabilités physiques peuvent être causées par des erreurs de configuration, des faiblesses de sécurité physique, des accès non autorisés ou des vols d’appareils.

Vulnérabilités humaines

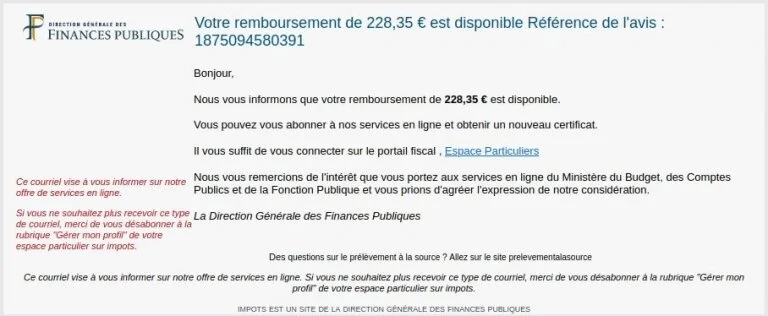

Les vulnérabilités humaines sont des failles causées par des erreurs humaines telles que des mots de passe faibles, des téléchargements de logiciels malveillants, des clics sur des liens suspects, ou des erreurs de configuration.

Il est important de noter que la plupart des vulnérabilités en sécurité informatique peuvent être évitées ou atténuées par des mesures de sécurité appropriées, comme l’utilisation de logiciels antivirus, de pare-feux, de mots de passe forts, de mises à jour régulières, et la formation des utilisateurs à la sécurité informatique.

Comment les éviter ces failles de sécurité informatique ?

Il existe plusieurs mesures que les entreprises peuvent prendre pour éviter les vulnérabilités informatiques. Voici quelques suggestions :

- Mettre à jour régulièrement les logiciels et les systèmes : Les mises à jour régulières des logiciels et des systèmes sont importantes pour corriger les vulnérabilités connues et éviter les failles de sécurité.

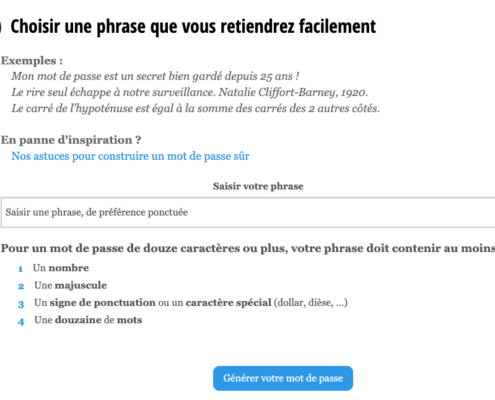

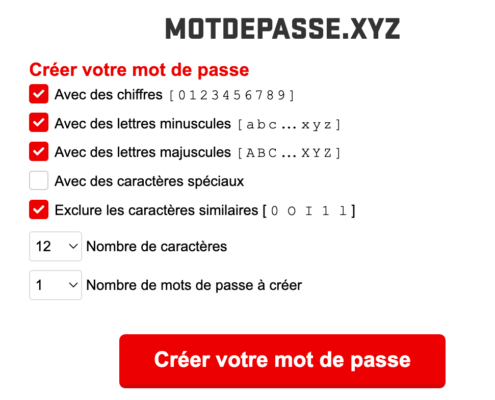

- Utiliser des mots de passe forts et des identifiants d’utilisateur uniques : Les mots de passe forts et les identifiants d’utilisateur uniques peuvent aider à empêcher les cybercriminels d’accéder à vos systèmes informatiques.

- Mettre en place des pare-feux et des antivirus : Les pare-feux et les antivirus peuvent aider à détecter et à bloquer les tentatives d’intrusion et les logiciels malveillants.

- Sensibiliser les employés aux bonnes pratiques de sécurité informatique : Les employés doivent être formés sur les bonnes pratiques de sécurité informatique, notamment sur la manière de reconnaître les tentatives de phishing et les logiciels malveillants.

- Restreindre l’accès aux données sensibles : Les entreprises doivent restreindre l’accès aux données sensibles uniquement aux employés qui en ont besoin pour effectuer leur travail.

- Effectuer des tests de sécurité réguliers : Les tests de sécurité réguliers peuvent aider à identifier les vulnérabilités et à mettre en place des mesures de protection efficaces.

- Utiliser des technologies de chiffrement pour protéger les données sensibles : Les technologies de chiffrement peuvent aider à protéger les données sensibles en cas de violation de sécurité.

En résumé, la sécurité informatique est un processus continu qui nécessite une attention constante. Les entreprises doivent prendre des mesures pour protéger leurs systèmes et leurs données, former leur personnel sur les bonnes pratiques de sécurité informatique et rester à jour sur les dernières menaces et vulnérabilités informatiques.